Guia completa de HAProxy: instalación y ejemplos.

¡Hola! ¿Listo/a para adentrarte en una guía muy completa y detallada sobre HAProxy? En este post encontrarás todos los conceptos fundamentales, sus tipos de balanceo de carga, instalación, configuración avanzada, monitoreo, métricas, seguridad y más. ¡Ponte cómodo(a) y empecemos! 🚀

1. Introducción a HAProxy

HAProxy (High Availability Proxy) es un software de código abierto y de alta confiabilidad que permite equilibrar (balancear) el tráfico de red entre múltiples servidores. Esto ayuda a:

-

Garantizar alta disponibilidad: Si un servidor falla, HAProxy dirige las peticiones hacia los demás nodos.

-

Mejorar la escalabilidad: Fácilmente puedes añadir más servidores conforme crezca tu demanda.

-

Optimizar la seguridad: Al actuar como proxy inverso, filtra y protege las aplicaciones internas de ataques.

- Proporcionar estadísticas y monitoreo: Cuenta con un panel integrado y amplia capacidad de registro (logging).

1.1. ¿Por qué HAProxy es tan popular?

-

Rendimiento: Está optimizado para manejar miles o incluso millones de conexiones concurrentes con bajos recursos.

-

Flexibilidad: Soporta balanceo en capa 4 (TCP) y capa 7 (HTTP), además de configuraciones como terminación SSL, sticky sessions, ACLs avanzadas y más.

-

Fiabilidad: Tiene más de 20 años en el mercado, es utilizado por grandes empresas como GitHub, Reddit, Stack Overflow, etc.

- Comunidad: Cuenta con una comunidad activa y abundante documentación oficial.

2. Conceptos Fundamentales

Antes de zambullirnos en la configuración, vale la pena repasar algunos conceptos clave:

-

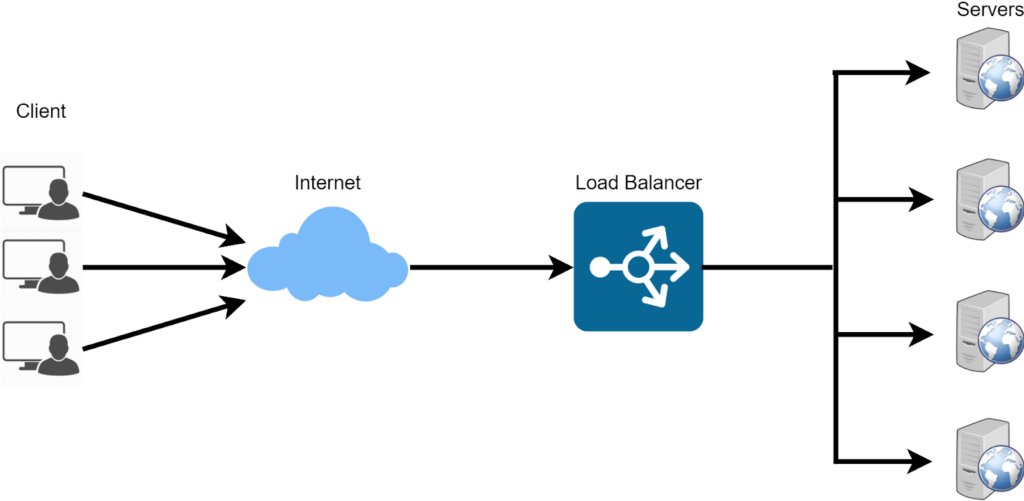

Balanceador de Carga (Load Balancer):

Reparte el tráfico entrante entre varios servidores (o “backends”) para evitar sobrecarga de uno solo.

-

Proxy Inverso (Reverse Proxy):

El cliente cree que se conecta a un servidor específico, pero en realidad se conecta a HAProxy, que luego reenvía la petición al servidor interno.

-

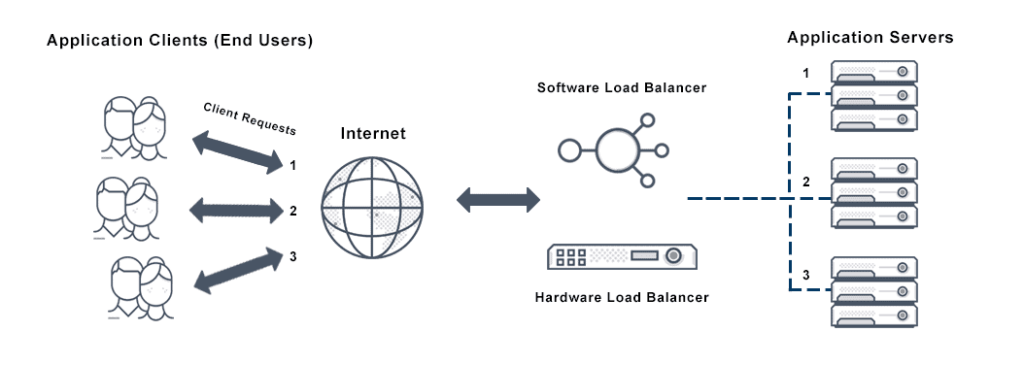

Capa 4 vs. Capa 7:

-

Capa 4 (TCP): HAProxy solo ve la capa de transporte, sin analizar contenido HTTP. Más rápido, pero menos capacidad para reglas granulares.

-

Capa 7 (HTTP): Permite inspeccionar encabezados, URLs, cookies, etc., y tomar decisiones más complejas (ACLs, redirecciones).

-

Capa 4 (TCP): HAProxy solo ve la capa de transporte, sin analizar contenido HTTP. Más rápido, pero menos capacidad para reglas granulares.

-

Health Checks:

Mecanismo para comprobar periódicamente la disponibilidad de cada servidor. Si falla, se le marca como “DOWN” y no recibe tráfico.

-

Frontend y Backend:

- frontend: Punto donde HAProxy recibe las peticiones (IP + puerto).

- backend: Grupo de servidores que manejarán las peticiones redirigidas desde el frontend.

3. Tipos de Balanceo de Carga

Una de las grandes fortalezas de HAProxy es su amplia variedad de estrategias de balanceo. Entre las más usadas:

-

Round Robin

- Reparte las peticiones secuencialmente: Servidor 1, Servidor 2, Servidor 3… y vuelve a empezar.

- Ideal para distribuciones equitativas si las peticiones tienen tiempos de procesamiento similares.

-

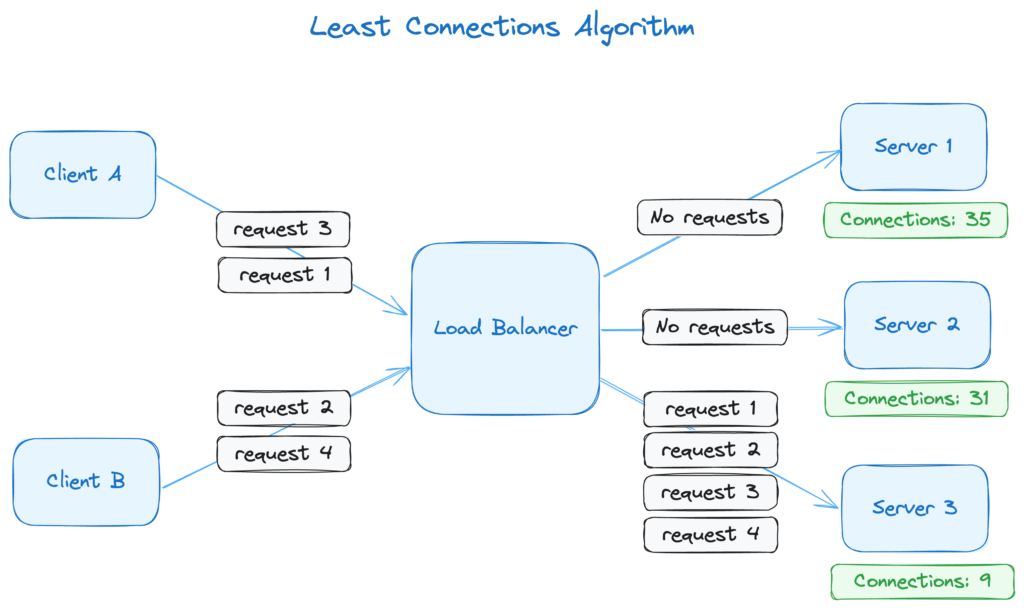

Least Connections (leastconn)

- Asigna la nueva conexión al servidor que tenga menos conexiones activas en ese momento.

- Muy útil cuando las conexiones son de larga duración o la carga no es homogénea.

-

Source (Hash de IP)

- Basado en la dirección IP de origen; así el mismo cliente suele dirigirse siempre al mismo backend.

- Útil para “persistencia” sin configurar cookies. Sin embargo, puede no ser óptimo si hay muchos clientes detrás de un solo NAT (comparten IP).

-

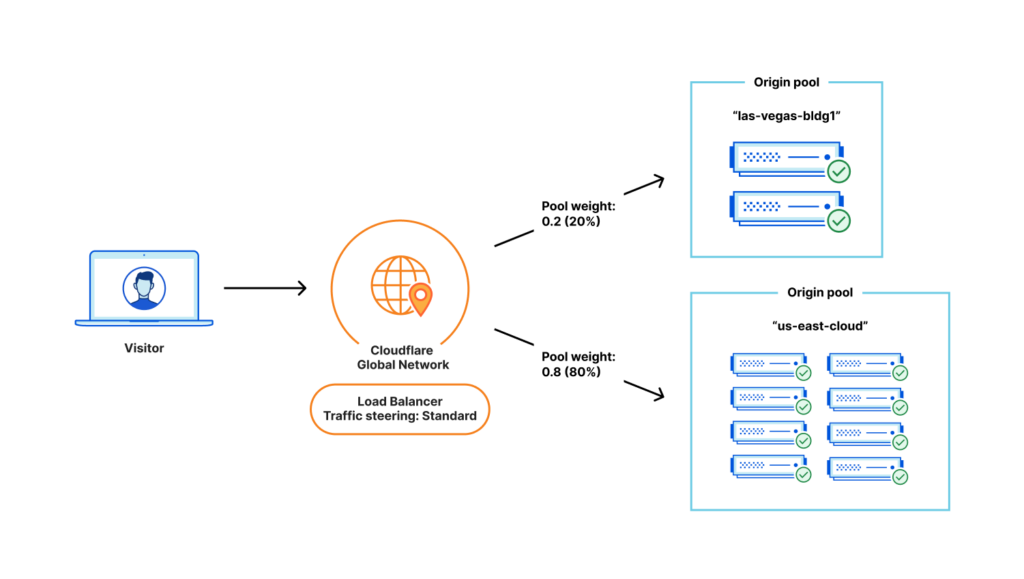

Weight (Pesos)

- Puedes asignar un “peso” a cada servidor (p. ej., un servidor más potente con más CPU/RAM puede recibir más carga).

- Se combina con roundrobin o leastconn para repartir el tráfico de acuerdo a la capacidad de cada nodo.

-

Otros

- First o Random son más atípicos y se usan en casos muy específicos.

4. Instalación de HAProxy

4.1. Requisitos previos

- Un servidor con Linux (Ubuntu, Debian, CentOS, etc.).

- Privilegios de

rooto usuariosudo. - Conexión a internet para descargar paquetes.

4.2. Instalación en Ubuntu/Debian

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install haproxy4.3. Instalación en CentOS/RHEL

sudo yum update

sudo yum install haproxyAsegúrate de habilitar (enable) el servicio para que arranque con el sistema:

sudo systemctl enable haproxy

sudo systemctl start haproxy4.4. Verificación de la versión instalada

Para confirmar que HAProxy se instaló correctamente:

haproxy -vPodrás ver algo como: HA-Proxy version 2.x.x. Revisa la documentación oficial para confirmar características disponibles según tu versión.

5. Estructura de Configuración

La configuración principal se encuentra en /etc/haproxy/haproxy.cfg y suele incluir:

-

global

- Configuraciones globales: logging, usuario/grupo, modo de proceso, estadísticas globales, etc.

- Configuraciones globales: logging, usuario/grupo, modo de proceso, estadísticas globales, etc.

-

defaults

- Parámetros por defecto aplicables a secciones

frontendybackend:- timeouts (client, server, connect)

- modo (tcp/http)

- opciones de log

- Parámetros por defecto aplicables a secciones

-

frontend

- Define dónde escucha HAProxy las peticiones (puerto/IP).

- Puede incluir reglas y ACLs para redirigir el tráfico según rutas, cabeceras, etc.

-

backend

- Lista de servidores destino.

- Método de balanceo (roundrobin, leastconn, etc.).

- Configuración de health checks (check, fall, rise, inter, etc.).

-

listen (opcional)

- Combina las funcionalidades de un

frontendy unbackenden un solo bloque. - Suele usarse para el panel de estadísticas o servicios especializados.

- Combina las funcionalidades de un

6. Configuración Básica de Ejemplo

Supongamos que tienes dos servidores web (10.0.0.2 y 10.0.0.3) y quieres balancear peticiones HTTP en el puerto 80:

# /etc/haproxy/haproxy.cfg

global

log /dev/log local0

log /dev/log local1 notice

user haproxy

group haproxy

daemon

defaults

log global

mode http

option httplog

option dontlognull

timeout connect 5000ms

timeout client 50000ms

timeout server 50000ms

frontend http_front

bind 192.168.1.100:80

default_backend http_back

backend http_back

balance roundrobin

server web1 10.0.0.2:80 check

server web2 10.0.0.3:80 check-

frontend http_front: Escucha en

192.168.1.100:80y envía todas las peticiones albackend http_back. -

backend http_back: Usa

roundrobiny tiene dos servidores (web1,web2) concheckpara comprobar que estén vivos.

7. Avanzando: Configuraciones y Funciones Clave

7.1. Health Checks Detallados

Además del simple check, podemos hacer que HAProxy lance peticiones HTTP específicas:

backend api_back

balance leastconn

option httpchk GET /health

http-check expect status 200

server api1 10.0.0.10:80 check inter 3000 fall 2 rise 2

server api2 10.0.0.11:80 check inter 3000 fall 2 rise 2-

option httpchk: Define la ruta a solicitar (

/health). - http-check expect status 200: Espera un código 200 para considerar el servidor “UP”.

- inter 3000: Intervalo de comprobación (cada 3 seg).

- fall 2: Si falla 2 veces seguidas, se marca el servidor como DOWN.

- rise 2: Si responde bien 2 veces seguidas, se marca UP nuevamente.

7.2. Sticky Sessions (Persistencia)

Para que un usuario siga siempre en el mismo servidor (importante en aplicaciones con sesiones en memoria):

backend app_back

balance roundrobin

cookie SERVERID insert indirect nocache

server app1 10.0.0.4:80 check cookie app1

server app2 10.0.0.5:80 check cookie app2- Al recibir la primera petición, HAProxy asigna la cookie

SERVERID=app1oSERVERID=app2. - Las siguientes peticiones con esa cookie serán enviadas siempre al mismo servidor.

7.3. ACLs (Access Control Lists)

Son reglas para filtrar o dirigir el tráfico según distintos criterios (path, host, cabeceras, etc.):

frontend http_front

bind 192.168.1.100:80

acl es_ruta_blog path_beg /blog

use_backend blog_back if es_ruta_blog

default_backend main_back-

acl es_ruta_blog path_beg /blog: Detecta si la ruta de la petición empieza con

/blog. -

use_backend blog_back if es_ruta_blog: Redirige al backend

blog_backsi se cumple la ACL. -

default_backend main_back: El resto de peticiones van al backend

main_back.

7.4. Terminación SSL (HTTPS)

Para servir contenido seguro, HAProxy puede manejar los certificados SSL/TLS:

frontend https_front

bind 192.168.1.100:443 ssl crt /etc/haproxy/certs/mi_cert.pem

default_backend https_back

backend https_back

balance roundrobin

server secure1 10.0.0.10:443 ssl check

server secure2 10.0.0.11:443 ssl check- El archivo

.pemdebe incluir clave privada y certificado (y/o cadena de certificados) concatenados. - Asegúrate de restringir protocolos obsoletos (TLS 1.0, 1.1) y usar cifrados seguros en entornos de producción.

8. ¿Qué pasa si un Nodo Falla? (Failover)

HAProxy gestiona automáticamente la caída de un servidor:

- Monitoreo: Usa los health checks configurados.

- Marcado como DOWN: Si el servidor no responde, se lo excluye del balanceo.

- Seguimiento: HAProxy sigue intentando checks periódicos.

- Reactivación: Cuando el servidor responde exitosamente las veces requeridas (rise N), se lo marca como UP y vuelve al pool de balanceo.

Así, el tráfico fluye sin interrupciones para el usuario final, ya que los demás servidores siguen trabajando. 🔄

9. Monitoreo y Métricas

9.1. Panel de Estadísticas

Una de las funcionalidades más útiles de HAProxy es su interfaz de estadísticas en tiempo real. Ejemplo de configuración:

listen stats

bind 192.168.1.100:8080

mode http

stats enable

stats uri /haproxy?stats

stats realm "HAProxy Stats"

stats auth admin:admin123- Visita

http://192.168.1.100:8080/haproxy?stats. - Verás un panel con el estado de cada servidor, conexiones activas, sesiones totales, errores, etc.

9.2. Logging

HAProxy envía los logs a syslog (/dev/log). Normalmente se almacenan en /var/log/syslog (Ubuntu/Debian) o /var/log/messages (CentOS). Para habilitar el registro de peticiones HTTP:

global

log /dev/log local0

...

defaults

log global

mode http

option httplog

...Si deseas un análisis más profundo, puedes integrar con herramientas como Elastic Stack (ELK), Splunk, Graylog, etc.

9.3. Métricas Avanzadas

- Socket de Estadísticas: HAProxy puede exponer un socket Unix que permite extraer métricas con scripts o habilitar un Prometheus Exporter.

- Stats on CSV: Se pueden sacar estadísticas en formato CSV para su análisis automático.

10. Configuraciones Adicionales y Buenas Prácticas

10.1. Ajuste de Timeouts

-

timeout connect: Tiempo máximo para establecer conexión con el backend.

-

timeout client: Tiempo máximo de inactividad en la conexión cliente → HAProxy.

- timeout server: Tiempo máximo de inactividad en la conexión HAProxy → servidor.

Un mal ajuste puede causar conexiones colgadas o excesivas esperas. Adáptalos a la latencia y a la naturaleza de tu aplicación.

10.2. Limitación de Conexiones (maxconn)

En la sección global, puedes definir maxconn para limitar el número total de conexiones simultáneas que maneja HAProxy. De igual forma, los servidores pueden tener su propia limitación para evitar sobrecargas.

10.3. Despliegue en Contenedores (Docker)

Existen imágenes oficiales en Docker Hub:

docker run -d --name haproxy \

-p 80:80 -p 443:443 \

-v /ruta/haproxy.cfg:/usr/local/etc/haproxy/haproxy.cfg:ro \

haproxy:latest- Asegúrate de bindear los puertos adecuados y montar tu archivo de configuración en modo

read-only.

10.4. Alta Disponibilidad del Balanceador (Keepalived)

Aunque HAProxy maneja la disponibilidad de tus servidores backend, ¿qué pasa si el propio balanceador cae?

Para ello, se suelen usar soluciones como Keepalived o Corosync/Pacemaker, que permiten tener un clúster de balanceadores con una IP virtual flotante. Así, si el nodo principal falla, otro toma su lugar de forma transparente.

10.5. SSL/TLS y seguridad

- Actualiza y renueva tus certificados (Let’s Encrypt u otros) con regularidad.

- Usa ciphers fuertes y deshabilita los débiles.

- Considera la terminación SSL en HAProxy para controlar de forma centralizada la seguridad y así descargar a los backends de la complejidad del cifrado.

10.6. Testing y Auditoría

-

Pruebas de carga: Antes de ponerlo en producción, utiliza

ab,siegeowrkpara medir el rendimiento. - Revisión de logs y métricas: Monitorea el uso de CPU, RAM, conexiones concurrentes y latencias.

- Actualizar con cuidado: Lee siempre las notas de versión. Las versiones mayores pueden introducir cambios de sintaxis.

11. Ejemplo Completo e Integral

Ahora, te muestro un ejemplo integral con varias funcionalidades:

global

log /dev/log local0

log /dev/log local1 notice

chroot /var/lib/haproxy

user haproxy

group haproxy

daemon

maxconn 4096

tune.ssl.default-dh-param 2048

defaults

log global

mode http

option httplog

option dontlognull

option forwardfor

timeout connect 5000

timeout client 50000

timeout server 50000

frontend http_front

bind 192.168.1.100:80

acl es_route_api path_beg /api

use_backend api_back if es_route_api

default_backend web_back

backend web_back

balance roundrobin

server web1 10.0.0.2:80 check fall 3 rise 2

server web2 10.0.0.3:80 check fall 3 rise 2

backend api_back

balance leastconn

option httpchk GET /health

http-check expect status 200

server api1 10.0.1.10:80 check inter 3000 fall 3 rise 2

server api2 10.0.1.11:80 check inter 3000 fall 3 rise 2

listen stats

bind 192.168.1.100:8080

mode http

stats enable

stats uri /stats

stats realm "HAProxy Statistics"

stats auth admin:admin123

Explicación

-

global: Ajusta logs, usuario,

maxconn(hasta 4096 conexiones) y parámetros SSL (aunque no los estamos usando en este ejemplo).

-

defaults: Define tiempo de espera y modo HTTP para los frontends y backends.

-

frontend http_front:

- Escucha en

192.168.1.100:80. - Tiene una ACL

es_route_apipara detectar si la ruta comienza con/api. - Si coincide, redirige al

api_back, si no, alweb_back.

- Escucha en

-

backend web_back:

- Balanceo

roundrobin. - Health checks: fall 3 (marca DOWN tras 3 fallos) y rise 2 (vuelve a UP tras 2 respuestas correctas).

- Balanceo

-

backend api_back:

- Balanceo

leastconn(se asigna la conexión al servidor con menos conexiones). - Health checks avanzados con

option httpchk GET /healthyhttp-check expect status 200. - Parámetros de caída y subida similares.

- Balanceo

-

listen stats:

- Habilita el panel en el puerto

8080. - Requiere usuario y contraseña (

admin:admin123).

- Habilita el panel en el puerto

12. Buenas Prácticas Finales

-

Mantén HAProxy actualizado: Nuevas versiones corrigen fallos de seguridad y añaden funcionalidades.

-

Documenta tus cambios: Cada ajuste en

haproxy.cfgpuede impactar en la disponibilidad.

-

No descuides el SSL: Usa TLS 1.2 o 1.3, deshabilita cifrados débiles, renueva certificados a tiempo.

-

Prueba en entornos de staging antes de producción, especialmente si realizas cambios importantes.

-

Revisa constantemente los logs para detectar fallas recurrentes o patrones extraños de tráfico.

-

Combina con Keepalived si necesitas redundancia en el balanceador (HAProxy principal + HAProxy secundario).

-

Conoce tus límites: Ajusta

maxconny utiliza pruebas de carga para estimar cuántas conexiones simultáneas puede manejar tu servidor.

13. Conclusión

HAProxy es la columna vertebral de muchas infraestructuras web críticas. Sus capacidades de balanceo de carga, monitorización, alta disponibilidad y seguridad lo convierten en una herramienta imprescindible para garantizar que tus aplicaciones estén siempre disponibles y ofrezcan un rendimiento excelente.

Con esta guía extensa y detallada, ya cuentas con las bases para instalar, configurar, escalar y asegurar tu entorno de HAProxy. ¡Manos a la obra y mucho éxito en tu implementación! 😃

¿Dudas, comentarios o sugerencias?

¡Deja tu mensaje! Estaré encantado(a) de ayudarte a resolver cualquier pregunta o profundizar en configuraciones aún más avanzadas. ¡Gracias por leer y a triunfar con HAProxy! ✨